1號晚上聽到兩聲春雷,我覺得它是在告訴我,春天到了,該發點什麼了。

我說好啊好啊,這就來發博客。

我們先來看這段網頁:

無限好文,盡在jjwxc

老文存檔,有時間補全

http://www.gnu.org/software/libc/manual/html_node/Feature-Test-Macros.html

http://cgit.openembedded.org/meta-openembedded/tree/meta-webserver/recipes-httpd/nginx/files/nginx-cross.patch

https://stackoverflow.com/questions/4357570/use-file-offset64-vs-file-offset-bits-64

https://digital-domain.net/largefiles.html

https://stackoverflow.com/questions/35575749/how-to-define-file-offset-bits-large-files-macro-for-solaris-and-hp-aix

http://users.suse.com/~aj/linux_lfs.html

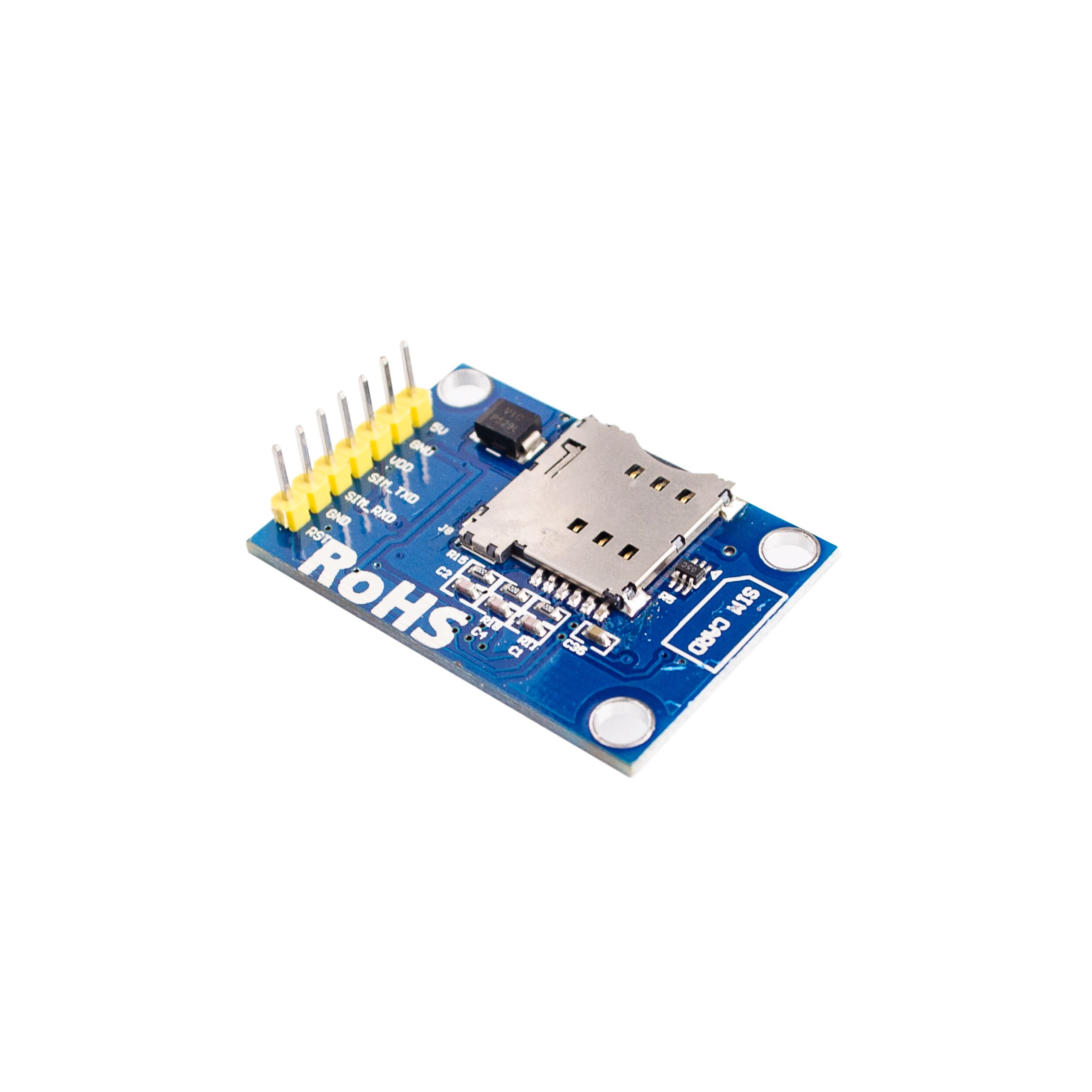

從Aliexpress上剁了一個SIM800L模塊,長這樣:

VDD接TTL參考電平,需要串口輸出5v(比如51)就接5v,需要輸出3.3v(比如樹莓派)就接3.3v。

要注意的是TTL需要交叉連接,即這個PCB板上的TxD和RxD應該分別接樹莓派上的RxD和TxD。

浪費了我一晚上的青春。

This is a CLI program that let you set CNAME to use Cloudflare using the partner program.

Both Python2.x and Python3.x is supported. No extra library is needed.

To use Chinese menu, set environment variable LANG to use UTF-8 (for example, zh_CN.UTF-8).

python ./cloudflare-partner-cli.py.host_key. You can get it here..cfhost.resolve_to has to be DNS record (for example: google.com) instead of IP address.使用Cloudflare partner功能用CNAME方式接入cloudflare。

你可以使用Python2.x或者Python3.x。無需安裝任何依賴。

如需使用中文菜單,請將環境變量的LANG設置為使用UTF-8 (比如zh_CN.UTF-8)。

python ./cloudflare-partner-cli.py。host_key。可以從這裡獲得。.cfhost文件中。源站地址必須為DNS記錄,如google.com,不能填寫IP地址。