准备把之前用的一套(山寨)cdn用到博客和其他一堆乱七八糟的站上面,用了yoooo.us(4个o)来做cname。主要现在的yooooo.us还依赖cloudflare的服务没法搬,所以另外注册了一个放到cloudxns上根据运营商区分解析。现在电信走的是idcf;联通移动和港澳台小伙伴是vultr日本;国外是cc的lax。韩国kt用来做冗余。

所以对于你们来说,每次打开我的博客的时候,可以至少省一个字节的流量了。

准备把之前用的一套(山寨)cdn用到博客和其他一堆乱七八糟的站上面,用了yoooo.us(4个o)来做cname。主要现在的yooooo.us还依赖cloudflare的服务没法搬,所以另外注册了一个放到cloudxns上根据运营商区分解析。现在电信走的是idcf;联通移动和港澳台小伙伴是vultr日本;国外是cc的lax。韩国kt用来做冗余。

所以对于你们来说,每次打开我的博客的时候,可以至少省一个字节的流量了。

试试看见光了多久死hhhhhh

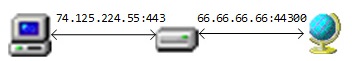

实验表明,我国自主研发的高科技防火墙型网络设备(以下简称GFW)具有以下特征:

注:也可以是用SNI Proxy来隐藏证书,主动探测一般情况下不会使用SNI扩展来探测443端口的证书。可以使用这篇博客中提到的项目lua_resty_sniproxy。

最近一直在使用gfw6,感觉不错。